在信息化时代,通讯设备作为信息传输的核心载体,其设计与保密管理密不可分。《保密管理概论》课程设计将通讯设备的设计作为实践课题,旨在引导学生从保密管理的理论出发,深入理解如何在设备设计的全生命周期中嵌入保密要素,构建安全、可靠的通信体系。本文将从设计原则、保密威胁分析、技术实现路径及管理保障措施等方面,系统阐述通讯设备设计中的保密管理任务框架。

一、设计原则:保密性、完整性与可用性的平衡

通讯设备设计首要遵循保密管理的基本原则,即确保信息的保密性(防止未授权访问)、完整性(防止篡改)与可用性(确保授权用户正常使用)。设计中需采用“安全左移”理念,在需求分析、架构设计、硬件选型、软件开发及测试部署各阶段,同步考虑保密需求。例如,在架构设计时采用分层安全模型,隔离核心处理模块与外部接口;硬件上选用具备安全启动、加密引擎的芯片;软件上实施最小权限原则与代码审计。

二、保密威胁分析:识别设计环节的风险点

通讯设备面临的保密威胁贯穿于物理、网络、数据及应用层。课程设计需引导学生系统分析以下风险:

1. 硬件层:侧信道攻击(如功耗分析)、硬件木马、未授权调试接口暴露。

2. 通信层:信号窃听、中间人攻击、协议漏洞导致的密钥泄漏。

3. 数据层:存储数据未加密、密钥管理不当、残留数据清除不彻底。

4. 应用层:恶意软件植入、后门漏洞、身份认证机制薄弱。

通过威胁建模(如STRIDE模型),可针对性制定设计对策,如加强电磁屏蔽、采用量子密钥分发技术、实施端到端加密等。

三、技术实现路径:从密码技术到可信计算

- 密码技术集成:设计需嵌入国密算法(如SM2/SM3/SM4)或国际通用加密算法(AES/RSA),实现数据传输与存储加密。密钥管理应基于硬件安全模块(HSM)或可信平台模块(TPM),确保密钥生成、存储、使用与销毁的全周期安全。

- 安全协议设计:采用经过验证的协议(如TLS 1.3、Signal协议),避免自定义协议带来的未知风险。设计应支持双向认证与前向保密机制。

- 可信执行环境(TEE):利用ARM TrustZone或Intel SGX等技术,隔离敏感计算任务,防止操作系统层攻击。

- 固件与软件安全:实现安全启动链、代码签名、定期安全更新机制,并关闭非必要服务端口。

四、管理保障措施:制度与流程的协同

技术手段需与管理措施结合,课程设计应涵盖以下管理维度:

- 供应链安全管理:对芯片、模块等供应商进行安全审计,防止恶意组件植入。

- 开发周期管理:遵循安全开发生命周期(SDL),在需求、设计、编码、测试各阶段进行保密评审。

- 人员与权限管理:设计团队签署保密协议,实施分权制衡的访问控制,记录操作日志以备审计。

- 应急响应机制:设计设备应具备远程禁用、数据擦除等功能,以应对丢失或入侵事件。

五、课程设计实践:模拟场景与评估标准

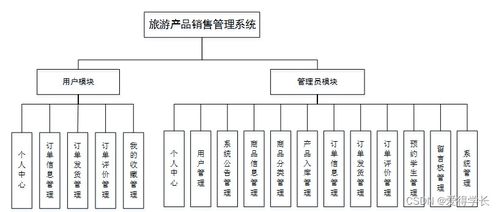

学生可分组模拟设计一款专用通讯设备(如保密电话或安全路由器),任务包括:

- 撰写保密需求规格书,明确设备安全等级与合规标准(如国家保密标准BMB系列)。

- 绘制系统架构图,标注保密技术部署节点。

- 制定测试方案,验证抗攻击能力(如模拟渗透测试)。

- 编制维护手册,包含密钥轮换、漏洞修补流程。

评估标准需综合技术合理性、管理完备性及创新性,鼓励探索如量子加密、区块链身份认证等前沿应用。

通讯设备设计是保密管理从理论走向实践的关键桥梁。通过本课程设计,学生不仅能掌握技术实现细节,更能深刻理解“保密管理是系统工程”的内涵——唯有将技术防护、流程管控与人员意识融合,方能设计出抵御现代威胁的可靠通讯设备,为国家安全与商业机密保驾护航。